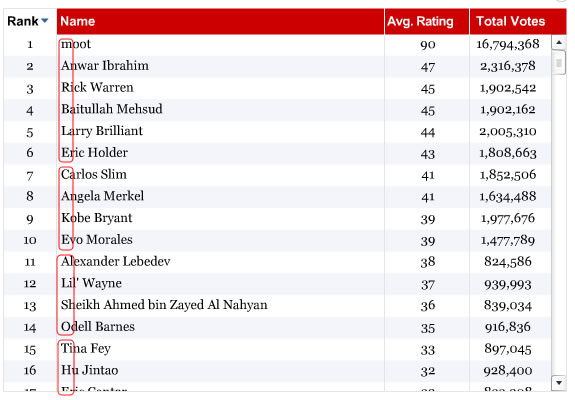

Si miramos los resultados de la votación popular publicada por la revista TIME para elegir al personaje más influyente del año 2008, vemos algo raro: ni Barack Obama, Vladimir Putin ni el Dalai Lama están entre los más votados, sin embargo un estudiante estadounidense de 21 años que vive con sus padres y es conocido en internet como moot ha recibido casi 17 millones de votos. ¿Quién es este chico? ¿Cómo ha conseguido ser votado como la persona más influyente del mundo por tanta gente en esta encuesta online gestionada por una revista tan prestigiosa como es TIME?

Su nombre es Christopher Poole, y es el creador de uno de los foros más visitados de internet. Entre otras cosas, el foro alberga una comunidad enorme de hackers que ya tienen antecedentes por desplegar ataques contra distintas organizaciones y que ahora parece que han manipulado la encuesta online de TIME para que su creador aparezca en primera posición. No contentos con esto, colocaron los siguientes personajes de tal forma que las iniciales de sus nombres deletreen una frase: "Marblecake also the game" (el nombre de uno de los foros).

Según el blog The Register los hackers se hicieron con la debilidad del sistema que permitía mediante 2 scripts manipular el protocolo de votación de la URL de la encuesta. El primer código localizaba la persona más votada de la lista de los "no deseados" por los hackers y le daba una votación negativa. El segundo código se aseguraba de que los restantes 21 candidatos fuesen votados en el orden exacto que permitía aparecer esa frase.

El código funcionó porque la aplicación de encuesta de la web de TIME recogía la información a través de una simple URL en la que podían modificarse los parámetros (ej: http://www.timepolls.com/contentpolls/Vote.do?pollName=time100_2009&id=1883924&rating=1 registraba automáticamente un voto para uno de los candidatos).

Los hackers fueron creando sistemas de auto-voto que iban manipulando los resultados hacia arriba o abajo según fuera necesario y por supuesto, se saltaban las restricciones que impedía a una misma IP contestar varias veces.

Más allá de la ética que hay detrás de esta acción, la manipulación de una encuesta online de esta envergadura pone en evidencia el método y supone un fuerte golpe para los técnicos que trabajan en este sector. Es obvio que en encuestas abiertas o fácilmente manipulables como ésta, cualquier persona (o hacker avispado) puede entrar varias veces y manipular los resultados, y ésto nos hace cuestionarnos una vez más la validez metodológica de las encuestas online publicadas de forma abierta en internet.

La alternativa a este tipo de encuestas abiertas es:

- Enviar la URL de la encuesta por email a usuarios registrados de una base de datos, previamente validada su identidad y registrada en la agencia de protección de datos

- Añadir un parámetro encriptado a la URL que impida a un hacker rellenar múltiples encuestas

Si se trata de que la encuesta sea anónima y puede haber sospechas de que los parámetros de cada URL identifiquen a las personas que contestan, se ha de programar una encuesta confidencial, que no vincule datos personales (email, nombre, apellidos, etc) a los datos introducidos en los cuestionarios.

Por último, recordar que las "opinion polls" o mini-encuestas web no son más que pequeñas aplicaciones de interacción (al igual que las estrellitas de youtube) para darle al usuario herramientas para opinar pero sin ninguna relevancia metodológica y sin poder extrapolar los resultados. Si la revista TIME realmente quisiera hacer un estudio de opinión para conocer quien es el personaje más influyente del mundo, debería contratar un estudio de investigación de mercado con muestras representativas por país.

Artículo en TIME sobre los resultados del estudio